Gestion IAM : tout ce qu'il faut savoir

QU'EST CE QUE L'IAM

La gestion des identités et des accès (Identity Access Management ou IAM) est un moyen de savoir qui est un utilisateur et ce qu’il est autorisé à faire. L’IAM est comme le physionomiste à l’entrée d’un cercle privé avec une liste des membres autorisés à entrer et de ceux qui ont accès à la zone VIP. L’IAM peut également être appelé gestion d’identité (IdM).

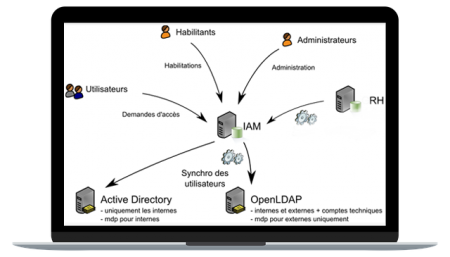

En termes plus techniques, l’IAM est un moyen de gérer l’ensemble d’identités numériques des utilisateurs, et les privilèges qui leurs sont associés. Il s’agit d’un terme général qui désigne un ensemble de produits différents et de processus. Au sein d’une organisation, l’IAM peut être une combinaison de processus, de produits logiciels, de services en nuage et de matériel qui donnent aux administrateurs une visibilité et un contrôle sur les ressources auxquelles chaque utilisateur peut accéder.

En termes plus informatique, l’IAM est un moyen de gérer un ensemble d’utilisateurs, ainsi que leurs privilèges et droits associés, en fonction de leurs appartenances à des familles utilisateurs prédéfinies, de leurs métiers, de leurs fonctions et de leurs besoins.

POURQUOI CHOISIR UNE SOLUTION IAM

Un système IAM fournit une connexion simple pour les collaborateurs et d'autre part, un contrôle et une vue d'ensemble pour votre service informatique. Des normes importantes s'appliquent dans le domaine de l'accès aux applications et aux données critiques pour l'entreprise. En faisant les bons choix dans ce processus, vous vous faciliterez la tâche et, vous vous assurerez de passer avec succès le prochain audit. Elle permet :

- La conformité aux lois et les réglementations (BIO, ISO27001, NEN 7510, GDPR …)

- La simplification pour les utilisateurs et l’optimisation de la charge de travail des équipes IT

- La gestion et renforcement de la sécurité liée à la politique des accès

QU'EST CE QU'UNE IDENTITE EN INFORMATIQUE

L'identité numérique (« IDN ») est la représentation technologique liant une entité réelle (physique ou morale) et des entités virtuelles (leurs représentations numériques). Elle permet l'identification et l’authentification de l’entité sur un système d’information ainsi que l’attribution des droits d’accès aux ressources qui lui sont nécessaires. Pour vérifier une identité, un système d’information s’appuie sur des points qui sont propre à l’entité concernée :

- L’identification, c’est est une phase qui consiste à établir l'identité de l'utilisateur. Elle permet répondre à la question : "Qui êtes-vous ?". L'utilisateur utilise un identifiant (que l'on nomme "Compte d'accès", "Nom d'utilisateur" ou "Login") qui lui est propre.

- L'authentification est une phase qui permet à l'utilisateur d'apporter la preuve de son identité. Cette authentification aura également pour but de valider l’ensemble des droits accordé à cet utilisateur.

Il existe trois facteurs d’authentification couramment utilisé :

- Quelque chose que l’utilisateur sait : ce facteur est un élément de connaissance qu’un seul utilisateur devrait avoir, comme une combinaison de nom d’utilisateur et de mot de passe.

- Quelque chose que l’utilisateur possède : Ce facteur fait référence à la possession d’un jeton physique qui est délivré aux utilisateurs autorisés, à l’instar de la clé de porte d’entrée utilisée pour entrer dans un logement.

- Quelque chose que l’utilisateur est : Il s’agit d’une propriété physique, par exemple l’identification biométrique.

Si le plus souvent un seul facteur d’identification est demandé pour se connecter, on recommande aujourd’hui d’en demander un second pour garantir un niveau de sécurité suffisant. C’est ce que l’on nomme l’Identification Multi Facteurs (Multi Factor Identification, MFA). Exemple, login & mot de passe en facteur 1 et un code généré sur le mobile en 2.

QUELS SONT LES OBJECTIFS DE L'IAM

L’IAM a pour but de simplifier et ordonner la gestion complexe des multiples identités numérique au sein d’une entreprise. Parmi tous les types d’identités à gérer, on peut citer :

- Les employés ;

- Les prestataires, partenaires et sous-traitants ;

- Les clients ;

- Les applications et services ;

- Les équipements.

Une solution IAM permet de simplifier ce qui est compliqué. Les identités d’entreprise ont évolué bien au-delà des comptes utilisateurs standard. Il est aujourd’hui difficile aux équipes IT (et SSI) de gérer le cycle de vie des nombreuses identités numériques au sein d’une organisation sans une politique, organisation et des outils IAM adaptés. La gouvernance des identités doit être agile et rigoureuse, par une gestion quotidienne fluide et des contrôles et audits réguliers.

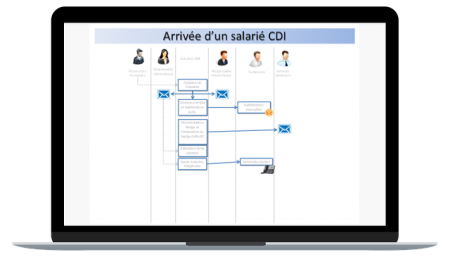

L’IAM facilite la gestion des processus d’approbation d’attribution de droits ou privilèges, notamment dans les phases d’Onboarding/Outboarding, de changement de fonctions ou de réorganisation de l’entreprise. Cette gestion des droits et des accès rigoureuse et organisée permet de traiter plus efficacement les sujets suivants :

- La création/suppression des identités et privilèges ;

- Les accès et droits réellement nécessaires aux ressources de l’entreprise ;

- La légitimité d’une demande, ou son caractère exceptionnel ;

- La conformité par rapport à la politique sécurité définie ;

- La cohérence par rapport à des profils similaires.

Enfin, l’IAM doit être un support adapté à l’organisation et le contexte de l’entreprise. Le choix d’un outil doit décliner et être adapté au fonctionnement et au contexte de l’organisation pour permettre son efficience et sa pérennité. Il implique notamment d’avoir défini au préalable une politique de sécurité, une gouvernance des identités, de cartographier et de maitriser les ressources et services offerts et de définir les besoins métiers.

POLITIQUE ET GOUVERNANCE IAM

La gouvernance des identités (IGA) et la politique de gestion des accès (AM) ont un seul et même objectif : être garant qu’un utilisateur peut accéder à des ressources du SI (systèmes, applications, données) avec les droits appropriés à son métier et sa fonction au sein de l’entreprise.

IGA et IAM s’avèrent complémentaires et apportent chacun une partie de la réponse au problème : le premier recouvre l’établissement des droits, tandis que le second en assure le respect. Ainsi, les systèmes de gouvernance des identités doivent tout d’abord permettre de gérer le cycle de vie de ces identités numériques, depuis leur création jusqu’à leur suppression – ou leur archivage à des fins de traçabilité. Par exemple, un système d’IGA doit permettre de fermer rapidement et aisément tous les accès d’un utilisateur au moment où il quitte l’organisation.

PROCEDURE D'APPROBATION (WORKFLOW)

Un processus d’approbation est un automatisme qui permet de faire valider des enregistrements. Il permet de faire approuver les demandes par l’ensemble des responsables légitimes. Le Workflow facilite la fiabilité et la traçabilité du processus de validation des droits d’accès d’un collaborateur.

CONCLUSION

La mise en place d’un projet IAM est un investissement structurant pour une société. Il permet d’améliorer et d’optimiser le fonctionnement en termes d’organisation, workflow et charge de travail pour les équipes IT, RH et métier, mais est également un atout important sur le plan de la cybersécurité et de la diminution des risques inhérents à la gestion des identités et privilèges (maitrise, contrôle, conformité …). Il est cependant important que la structuration du projet IAM, que la gouvernance, les processus et les choix d’outils qui en découlent s’adaptent au fonctionnement d’une entreprise, et non l’inverse.

Enfin, il est évident que la mise en place d’une gestion des accès et des identités s’inscrit dans le temps et la durée, et nécessite pour rester pertinente, un suivi et des évolutions régulières afin de rester cohérente avec les évolutions de l’entreprise.

Vous ne disposez pas encore d’un système IAM, où vous avez le sentiment qu’il n’est pas suffisamment appliqué ?

QUODAGIS Digital Security est là pour vous aider à la définir, la mettre en place, l’améliorer, définir les étapes qui peuvent être simplifiées et optimisées.

Nous nous assurerons que le temps de chacun est utilisé à bon escient, du responsable de l’unité commerciale qui fait une première demande, jusqu’à l’équipe informatique ou de sécurité chargée d’approuver les demandes. Prenez du recul et voyez comment les choses peuvent être améliorées. Nous échangerons ensemble pour savoir si vos processus actuels servent les objectifs de sécurité… ou pas.